3.IDプロバイダ��設定

- AWSマネジメントコンソールへログインし、IAMサービスページを開きます

- 左メニュー [IDプロバイダ] を選択します

- [IDプロバイダの追加] 画面で下記のように指定し [プロバイダを追加] ボタンをクリックします

- [プロバイダのタイプ] には

SAMLを選択します - [プロバイダ名] に適切な名前を入力し、パラメータシートNo.S-5(IDプロバイダ名) へ記載します (例:

SalesforceConnectProvider) - [メターデータドキュメント] へ [ファイルを選択] し、セールスフォース側のIDプロバイダ設定画面でダウンロードしたXML形式のメタデータファイルをアップロードします

- [プロバイダのタイプ] には

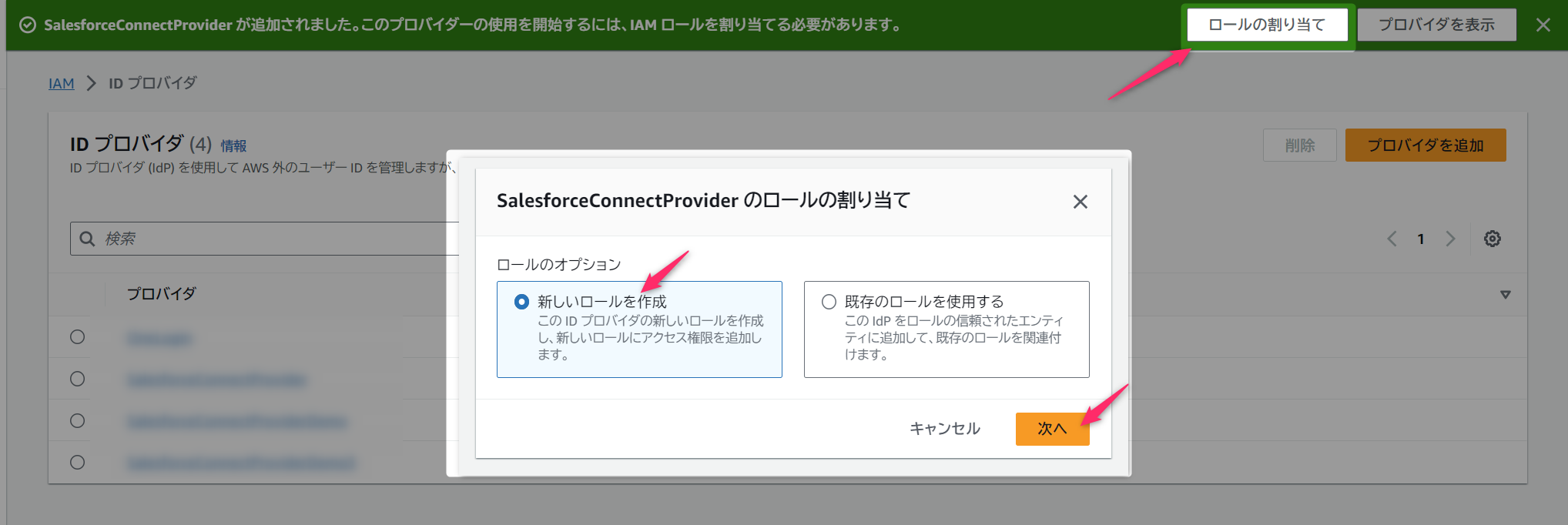

- [ロールの割り当て] ボタンをクリックし、表示されたダイアログで [新しいロールを作成] を選択、 [次へ] ボタンをクリックします

- [ロールの作成] 画面で下記のように指定し [次へ] ボタンをクリックします

- [信頼されたエンティティの種類] へ SAML2.0フェデレーション を選択します

- [SAML2.0ベースのプロバイダー] へ 作成したIDプロバイダー名を選択します

- [プログラムによるアクセスとAWSマネジメントコンソールによるアクセスを許可する] を選択します

- [条件を追加] ボタンをクリックし、下記指定します

- [キー] へ

SAML:audを選択します - [条件] へ

StringEqualsを選択しま�す - [値] へ

https://ap-northeast-1.signin.aws.amazon.com/samlを入力します

- [キー] へ

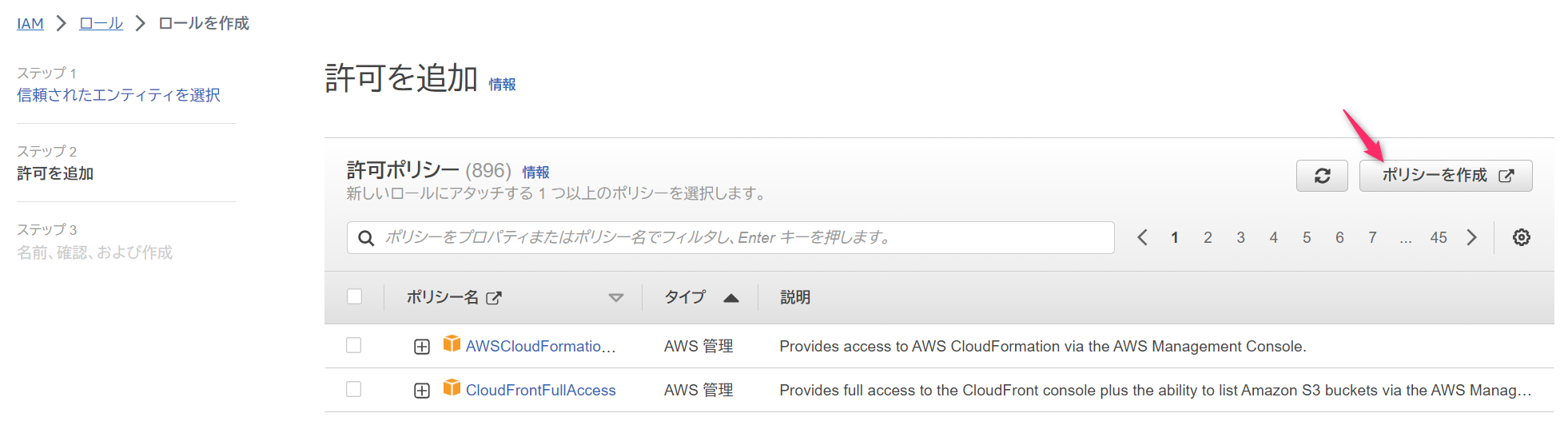

- [ロールの作成] 画面で [ポリシーの作成] ボタンをクリックします

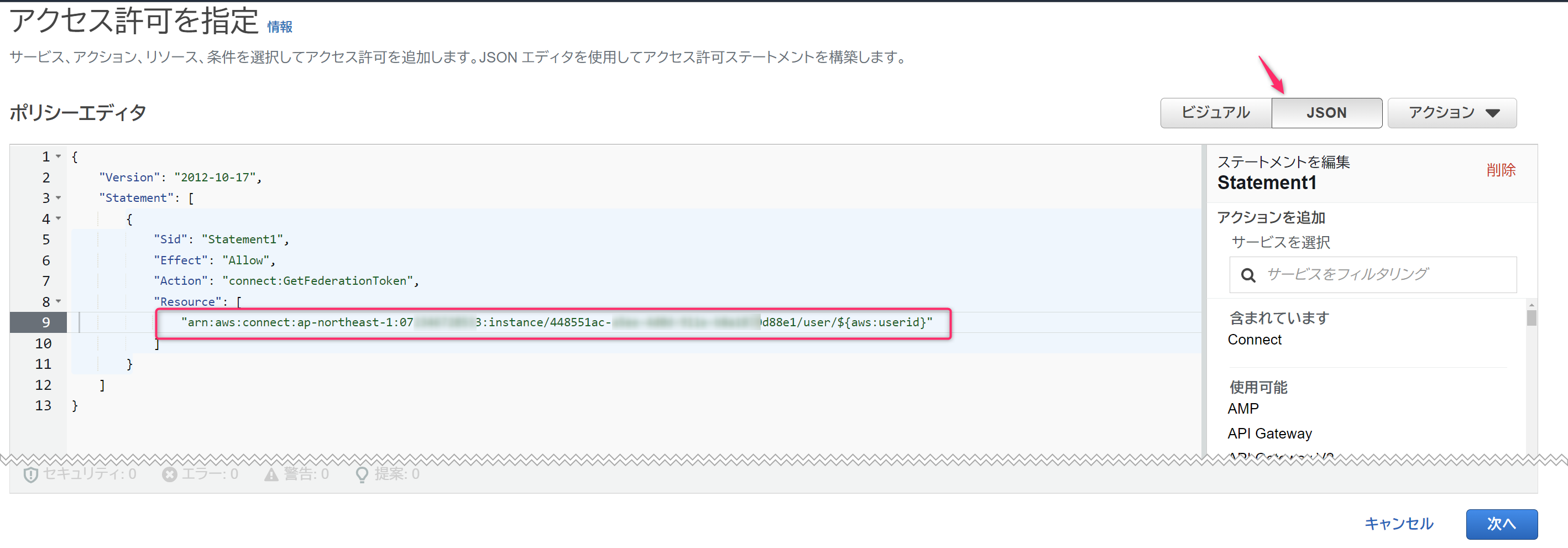

- 新しいブラウザタブが開きます。画面内の [JSON] タブを選択し、下記の内容を入力します

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "Statement1",

"Effect": "Allow",

"Action": "connect:GetFederationToken",

"Resource": [

"**YOUR ARN**/user/${aws:userid}"

]

}

]

}

- JSON内の

**YOUR ARN**部分を対象とするConnectインスタンスARNに書き換え、[次へ] をクリックします

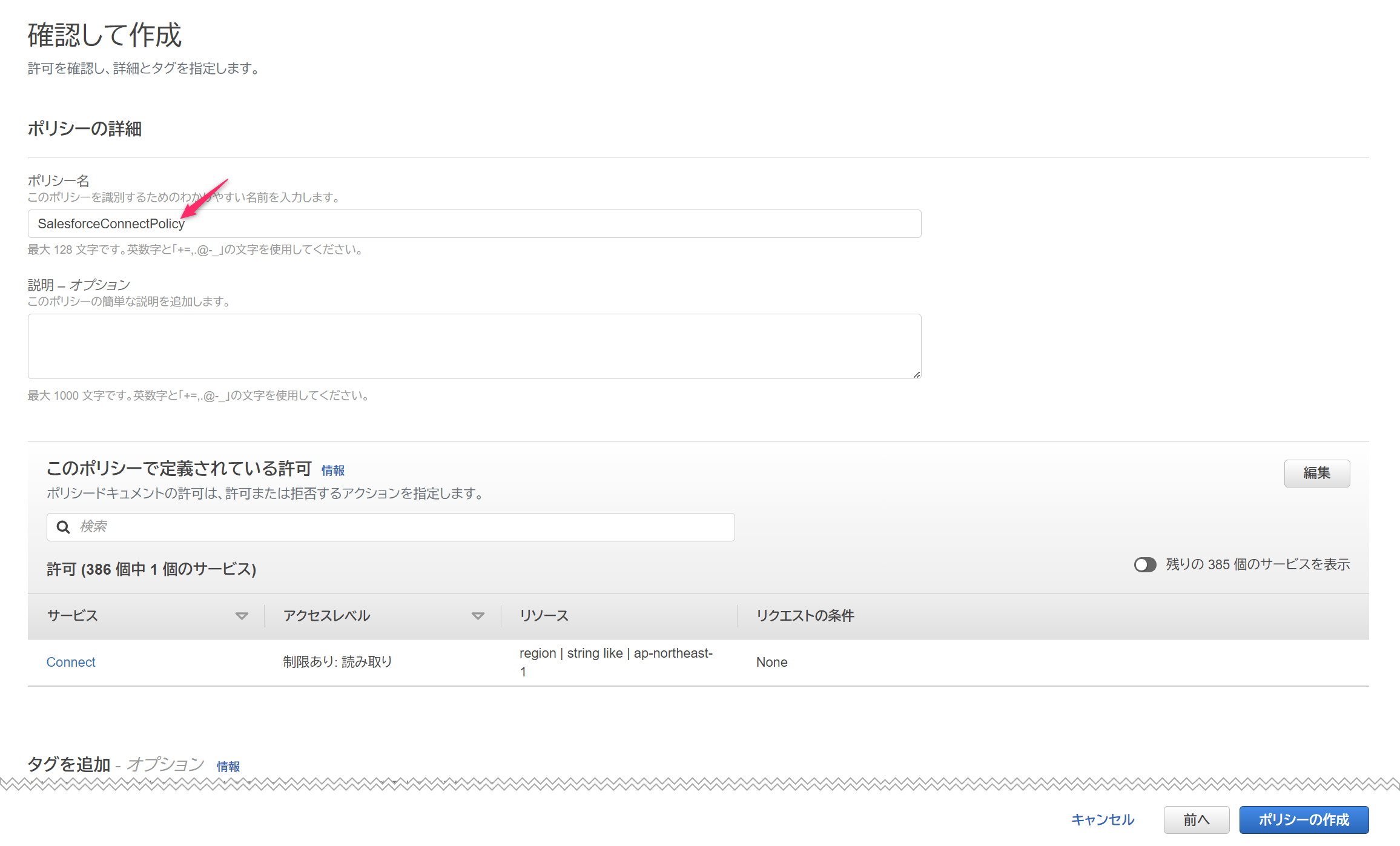

- [ポリシー名] を指定し、[ポリシーの作成] ボタンをクリックします

- (例:

SalesforceConnectPolicy)

- (例:

- ポリシー作成完了後、ポリシー設定を行ったブラウザタブを閉じ、ロール作成タブを表示します

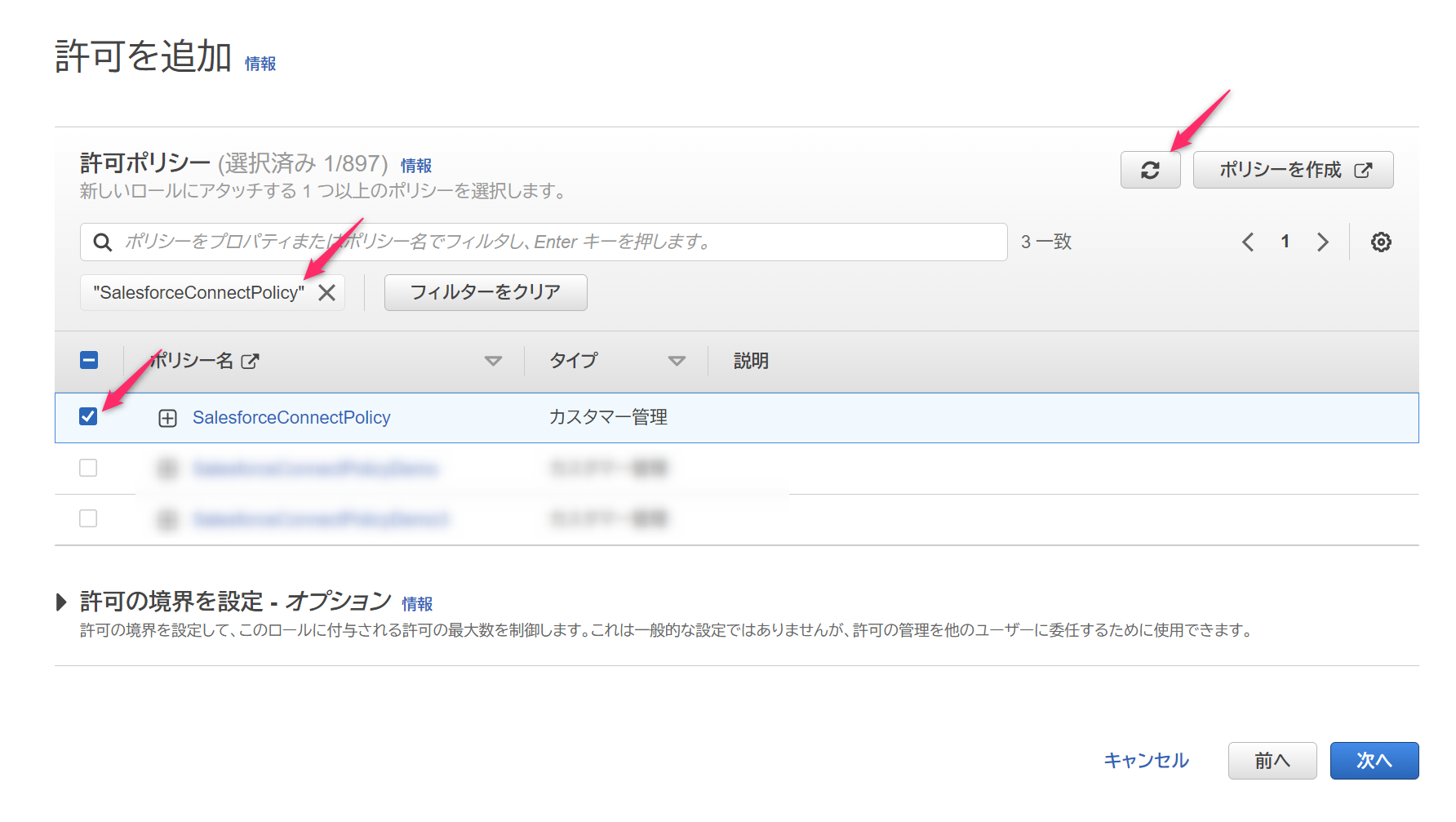

- [リフレッシュ] ボタンをクリックし、作成��したポリシーを検索、チェックボックスをオンにし、[次へ] ボタンをクリックします

- [名前、確認、および作成] 画面でロール名を指定し、 [ロールを作成] ボタンをクリックします

- (例:

SalesforceConnectRole)

- (例:

- 作成されたロールを表示し、ロールARNを確認、パラメータシートNo.S-2(IDプロバイダロールARN) へ記載します

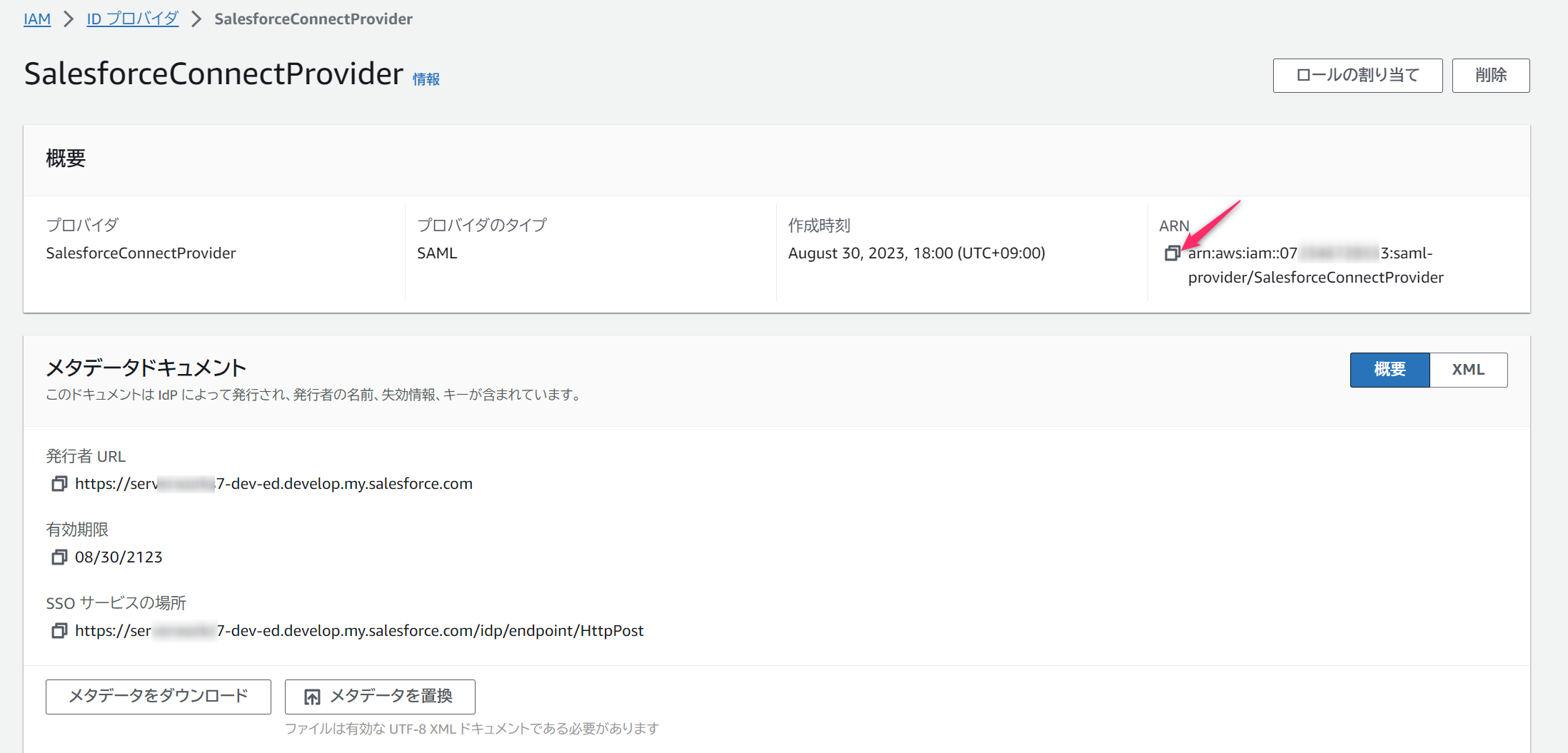

- 最後に、作成したIDプロバイダの概要画面を開き、IDプロバイダのARNを確認、パラメータシートNo.S-3(IDプロバイダARN) へ記載します

リージョンのSAMLエンドポイントを指定する

ロール作成手順で https://ap-northeast-1.signin.aws.amazon.com/saml を追加指定していますが、これは可用性を高めるためにAmazon Connectと同じ東京リージョンのエンドポイントを利用可能とするための設定です。