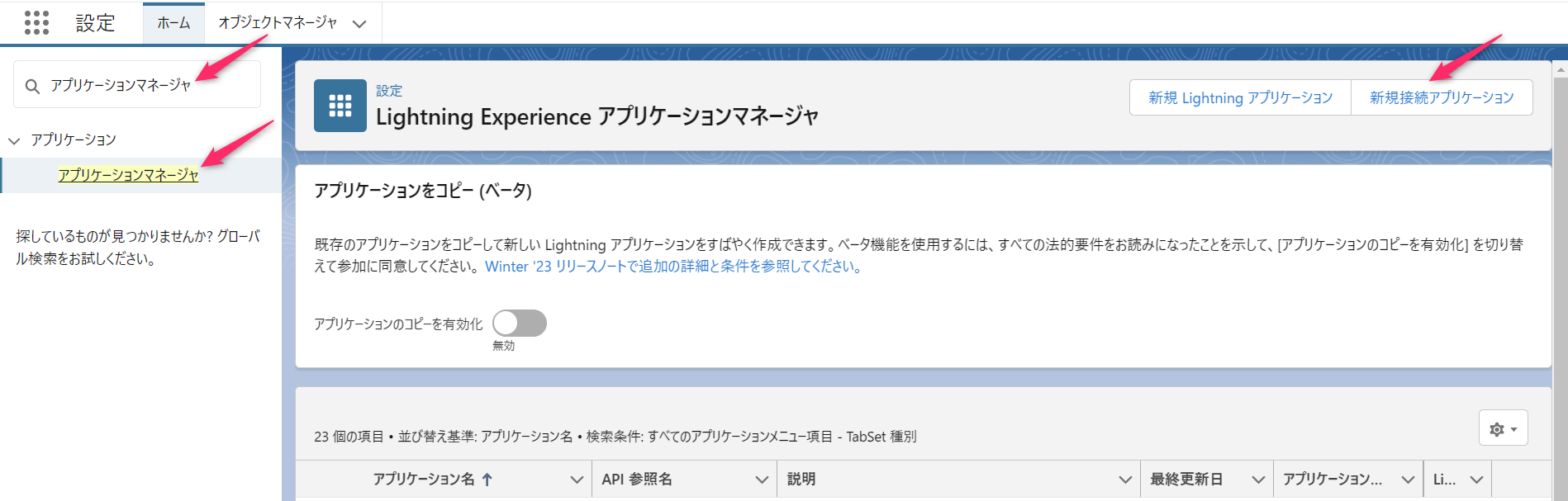

4.接続ア�プリケーション作成

- [設定]ページを開きます

- [クイック検索]へ

アプリケーションマネージャと入力し、 [アプリケーションマネージャ] メニューを選択します - [新規接続アプリケーション] ボタンをクリックします

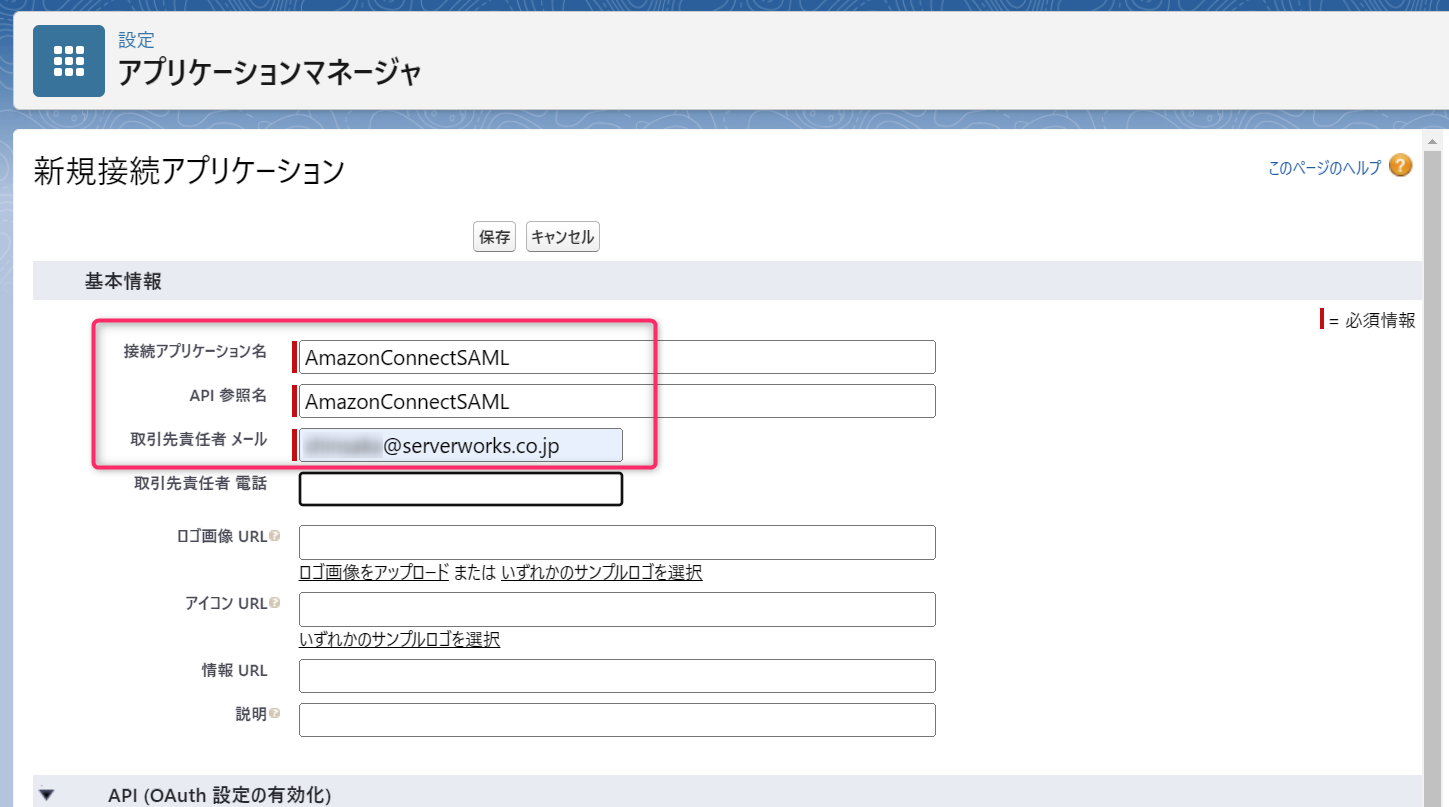

- [基本情報] セクションへ下記のように指定します

- [接続アプリケーション名] には

AmazonConnectSAMLを指定します - [API参照名] には

AmazonConnectSAMLを指定します(自動入力されます) - [取引先責任者メール] には有効なメールアドレスを指定します

- [接続アプリケーション名] には

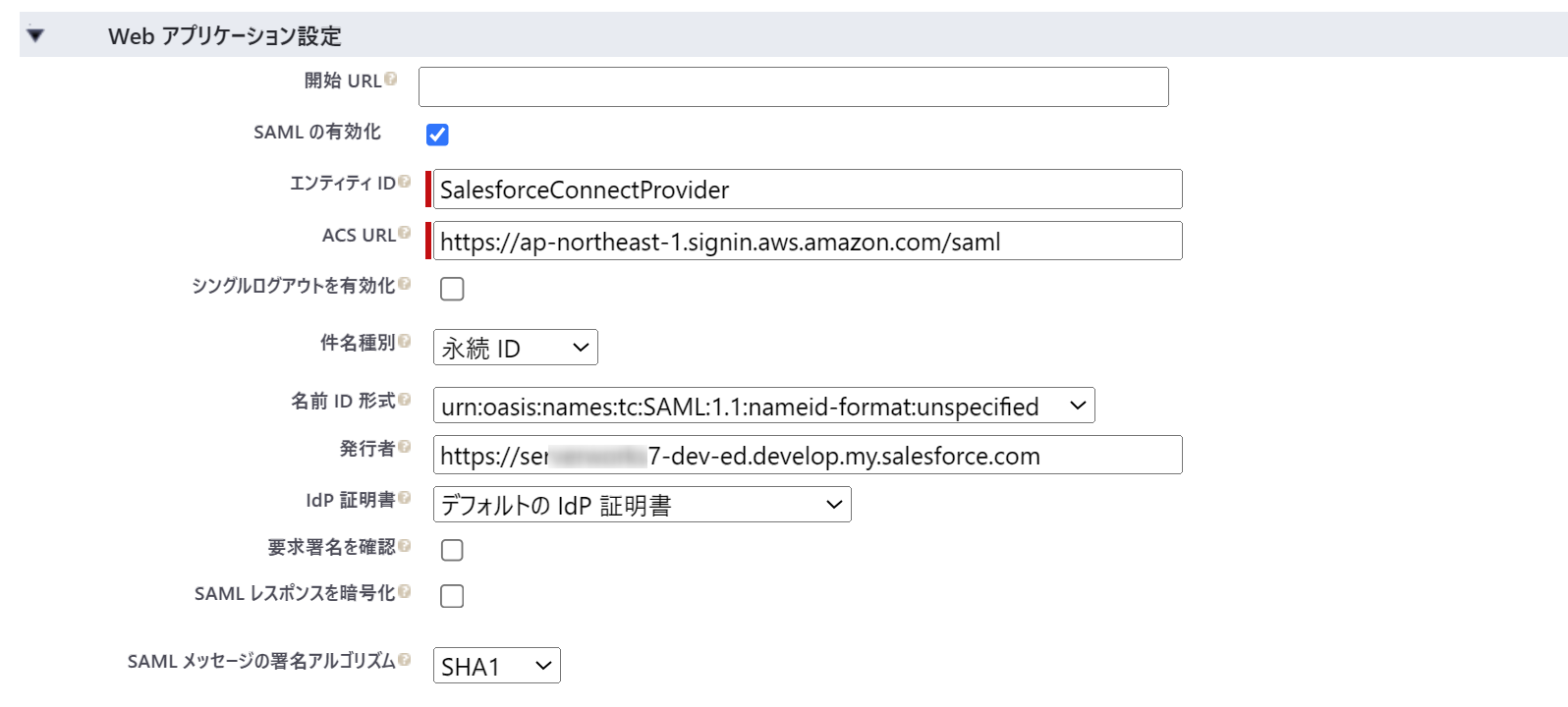

- [Webアプリケーション設定] セクションへ下記のように指定します

- [SAMLの有効化] チェックします

- [エンティティID] にはパラメータシートNo.S-5(IDプロバイダー名)の値を指定します (例:

SalesforceConnectProvider) - [ACS URL] には

https://ap-northeast-1.signin.aws.amazon.com/saml - [件名種別] には

永続IDを選択します - [名前ID形式] には

urn:oasis:names:tc:SAML:2.0:nameid-format:persistentを選択します

- [保存] ボタンをクリックします

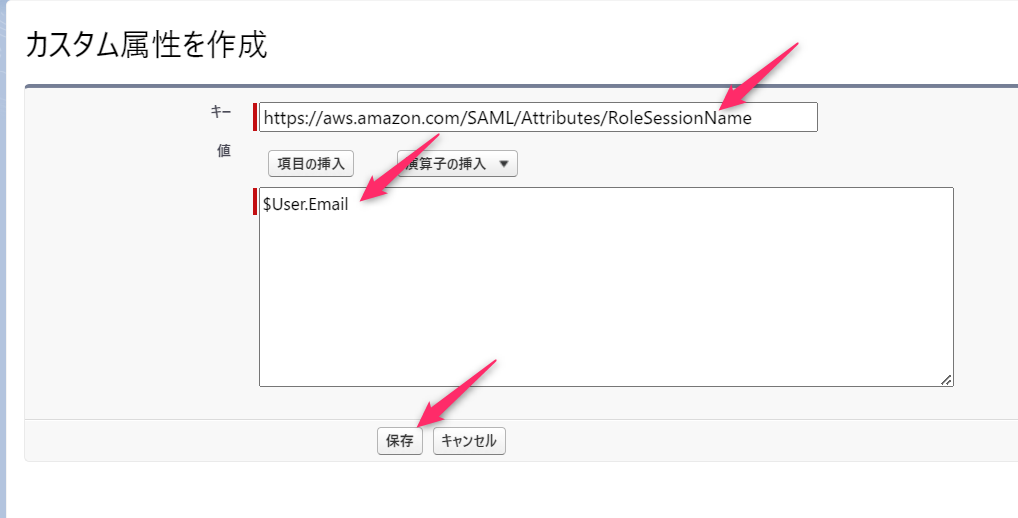

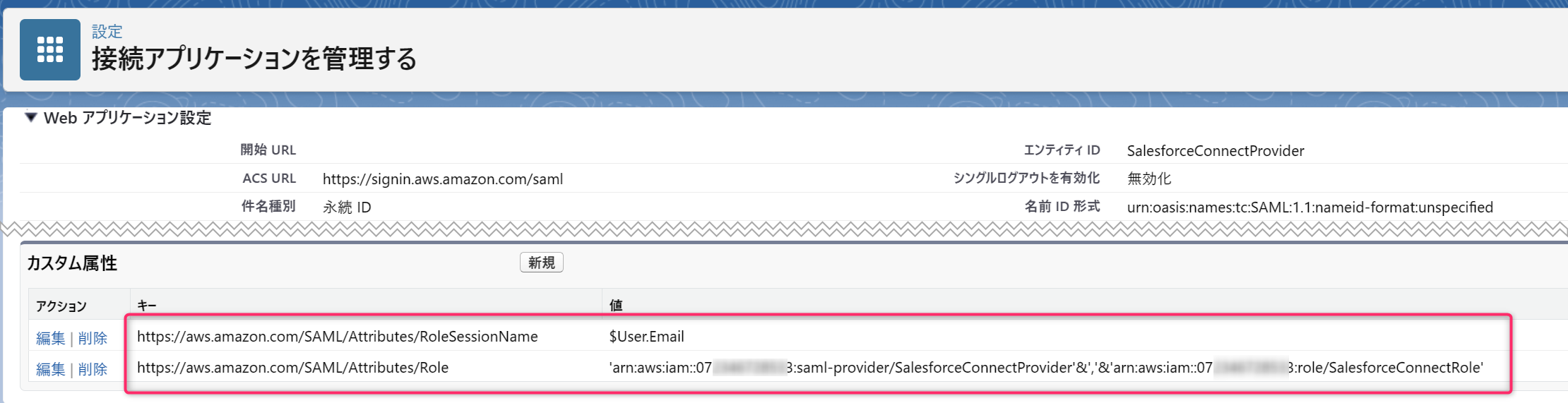

- [カスタム属性] 部分の [新規] をクリックします

- 下記のように入力し、[保存] ボタンをクリックします

- [キー] には

https://aws.amazon.com/SAML/Attributes/RoleSessionName - [値] には

$User.Email

- [キー] には

- 接続アプリケーション画面が表示されますので、再度、 [カスタム属性] 部分の [新規] をクリックします

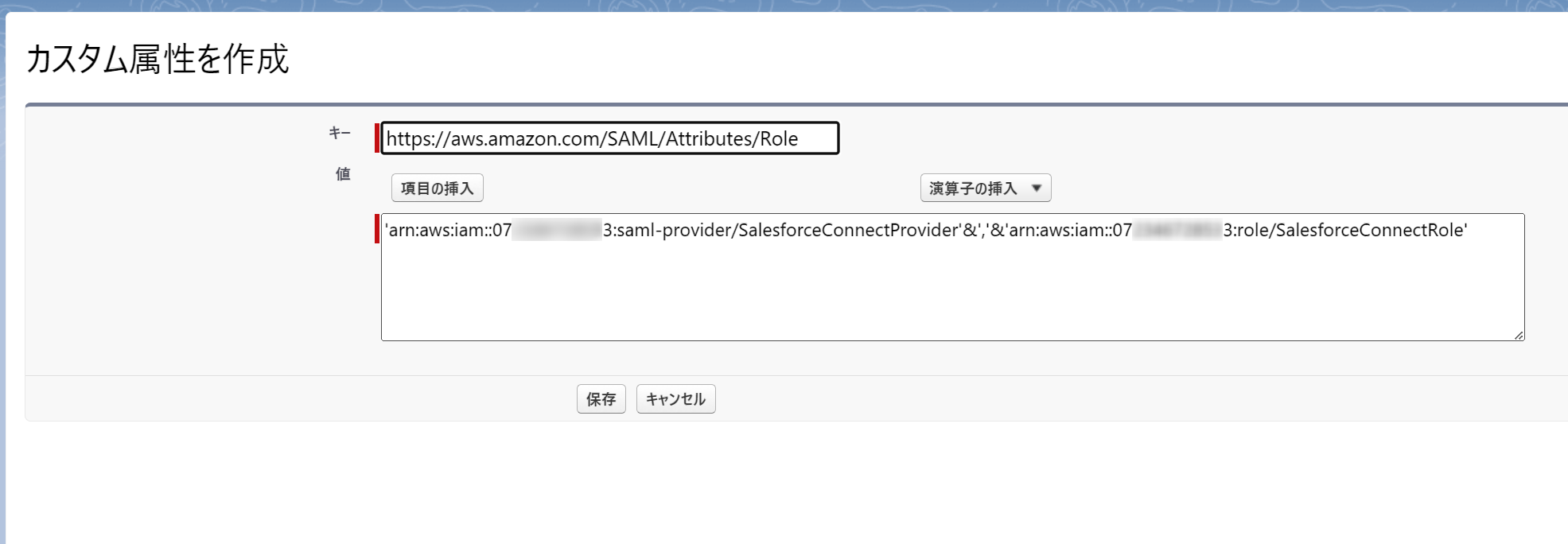

- 下記のように入力し、[保存] ボタンをクリックします

- [キー] には

https://aws.amazon.com/SAML/Attributes/Role - [値] には 'IDプロバイダのARN'&','&'ロールのARN'

- それぞれ、パラメータシートNo.S-3(IDプロバイダARN)、パラメータシートNo.S-2(IDプロバイダロールARN)の値を使用します。具体的には次のような文字列になります(シングルクォートやカンマ等の記号も正確に入力します)

'arn:aws:iam::123456789012:saml-provider/SalesforceConnectProvider'&','&'arn:aws:iam::123456789012:role/SalesforceConnectRole'

- [キー] には

- カスタム属性が2つ設定されます

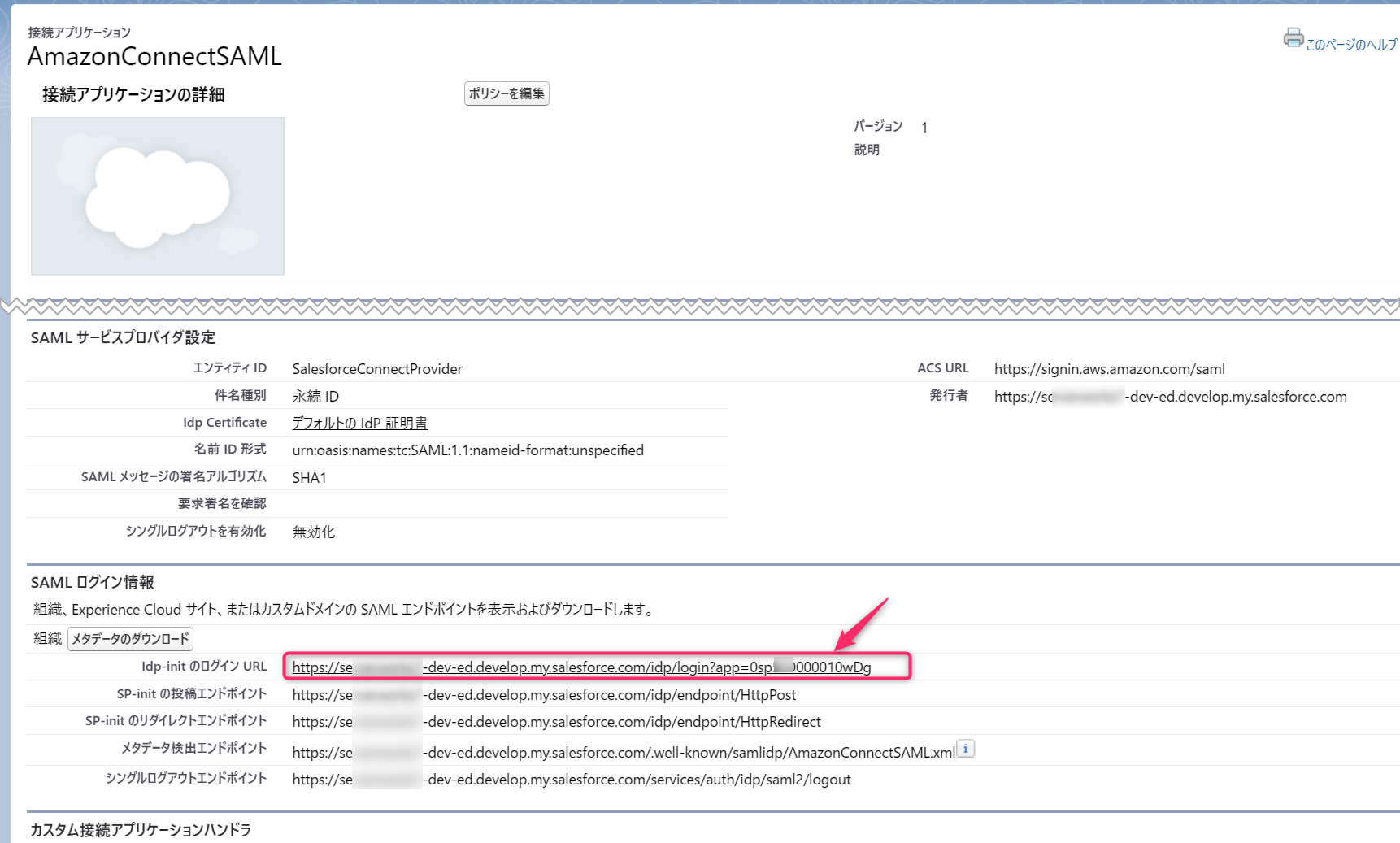

- 続いて [Manage] ボタンをクリックします

- [SAML ログイン情報] セクションの [Idp-init のログインURL] をパラメータシートNo.S-4(Idp-initのログインURL)へ記載します

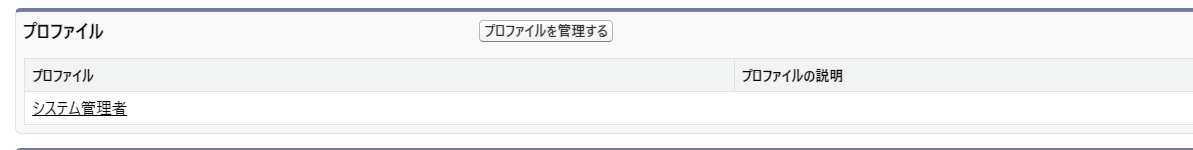

- [プロファイル] セクションの [プロファイルを管理する] を操作し、この認証利用対象となるプロファイルを設定します

確認

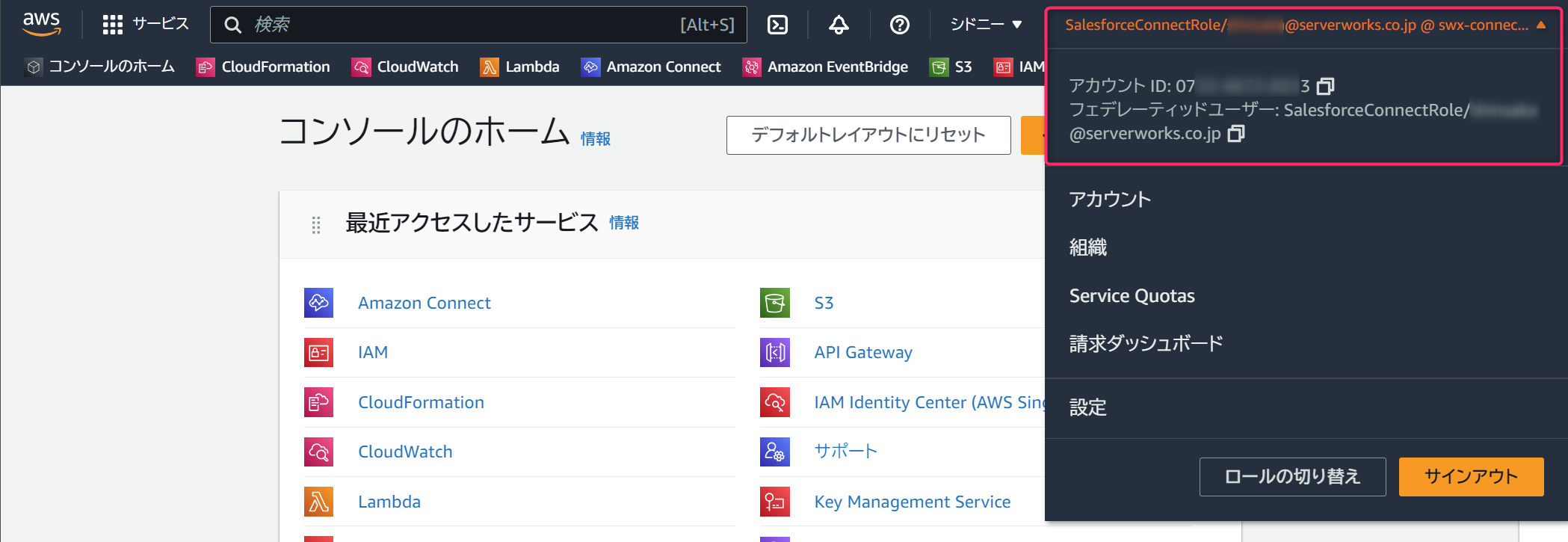

この時点��で [Idp-init のログインURL] へアクセスすることで、AWSとの認証連携を確認可能です。

※セールスフォースユーザー認証でAWSコンソールへアクセスできるはずです。ただし、Amazon Connectのユーザーが作成されていない場合はAmazon Connectへはログインできません。

ヒント

Amazon Connectユーザー名は、接続アプリケーション「AmazonConnectSAML」のカスタム属性「RoleSessionName」の設定で参照項目をカスタマイズ可能です。

本手順では $User.Email を設定しましたが、 $User.Id や $Organization.Id & $User.Id などの指定も可能です。

また、CTI Adapterパッケージに含まれるカスタム項目として、 $User.amazonconnect__Amazon_Connect_Username__c が存在しますので、これを利用することも可能です。

原則として一意の値になるよう注意しますが、運用と合わせて検討可能です。